從VISTA系統(tǒng)以后的所有系統(tǒng),微軟對防火墻進行了重新設(shè)計,最近認真研究了一番(直到今天才認真研究感覺有點OUT了,亡羊補牢猶未晚也!),給我感受再深刻的印象就是 Firewall和IP Sec集成了,統(tǒng)一設(shè)置管理,而配置的界面進行全新設(shè)計,根據(jù)向?qū)б徊揭徊酵伦吆茌p松就能完成配置,所見所得的界面非常人性化,微軟為我們IT Pro們考慮得越來越多這些都是值得稱贊的.

首先它支持雙向保護,可以對出站�、入站通信進行過濾,你可以針對Windows Server上的各種對象創(chuàng)建防火墻規(guī)則,配置防火墻規(guī)則以確定阻止還是允許流量通過,當傳入數(shù)據(jù)包到達計算機時����,WFAS檢查該數(shù)據(jù)包��,并確定它是否符 合防火墻規(guī)則中指定的標準��。如果數(shù)據(jù)包與規(guī)則中的標準匹配�,則WFAS執(zhí)行規(guī)則中指定的操作���,即阻止連接或允許連接��。如果數(shù)據(jù)包與規(guī)則中的標準不匹配�����,則 WFAS丟棄該數(shù)據(jù)包��,并在防火墻日志文件中創(chuàng)建條目(如果啟用了日志記錄功能哈)��。

對規(guī)則進行配置時���,你可以從各種標準中進行選擇:例 如應(yīng)用程序名稱、系統(tǒng)服務(wù)名稱�、TCP端口、UDP端口�����、本地IP地址、遠程IP地址�、配置文件、接口類型(如網(wǎng)絡(luò)適配器)����、用戶、用戶組�、計算機、計算 機組�、協(xié)議、ICMP類型等規(guī)則中的標準添加在一起,添加的標準越多則WFAS匹配傳入流量就越精細可謂是很好很強大.

說了這么多下面我們還是來通過實際例子來感受一下如何應(yīng)用配置這些規(guī)則

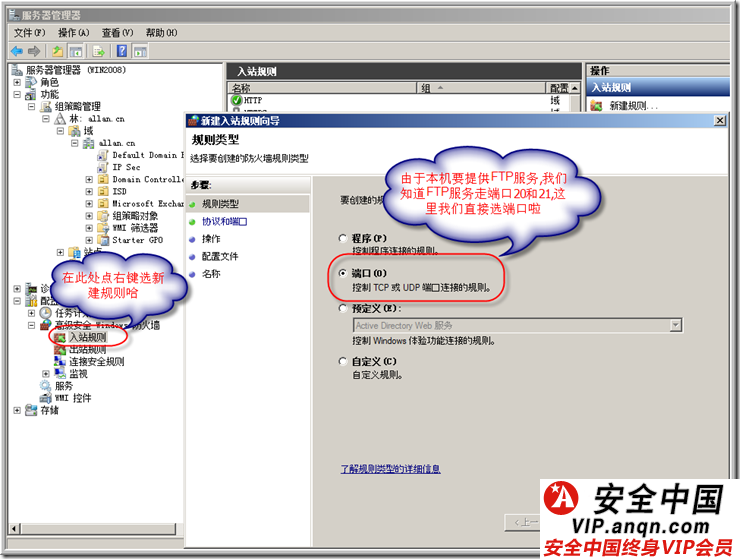

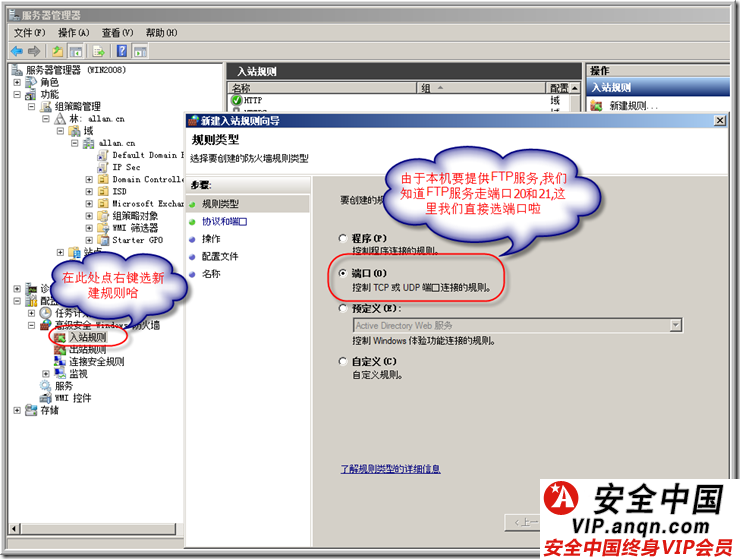

入站規(guī)則和出站規(guī)則設(shè)置方法是一模一樣的,只是要搞清楚什么時候 用到入站又什么時候用到出站,舉一個簡單例子:本機開通了FTP服務(wù),作為FTP的服務(wù)端需要對外提供FTP服務(wù),那么若要允許外面主機訪問到本機FTP 服務(wù),這里我們需要在入站規(guī)則里面設(shè)置允許20或21端口允許進來吧,所以從外到內(nèi)訪問稱入站,亦之相反,若你不允許本機去訪問外面的FTP服務(wù),你需要 在出站口阻止掉20或21端口,這樣說你應(yīng)該知道怎么運用它了吧.

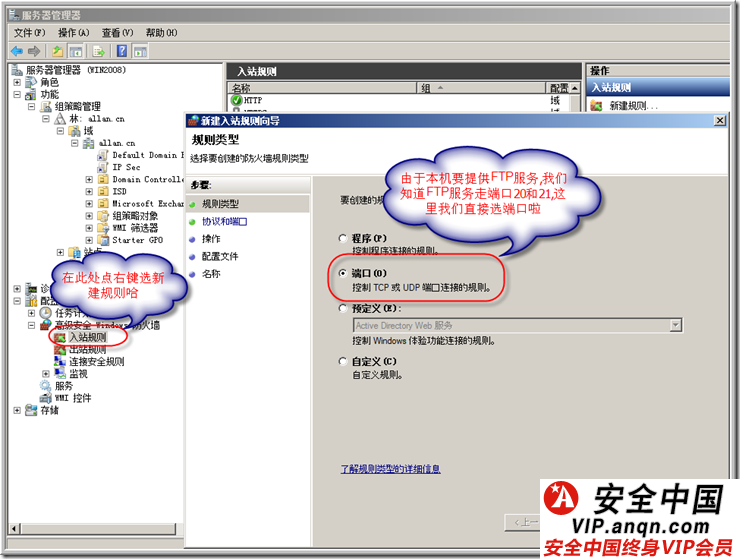

就以我們剛說的FTP為例來創(chuàng)建一個入站規(guī)則哈,可以根據(jù)程序/端口 /預(yù)定義(常用服務(wù)微軟已幫我們定義在這里我們只需選擇)/自定義(以上幾種還達不到你的要求那就來個自定義嘍)可謂是你的需求我們都能提供,贊一個先.

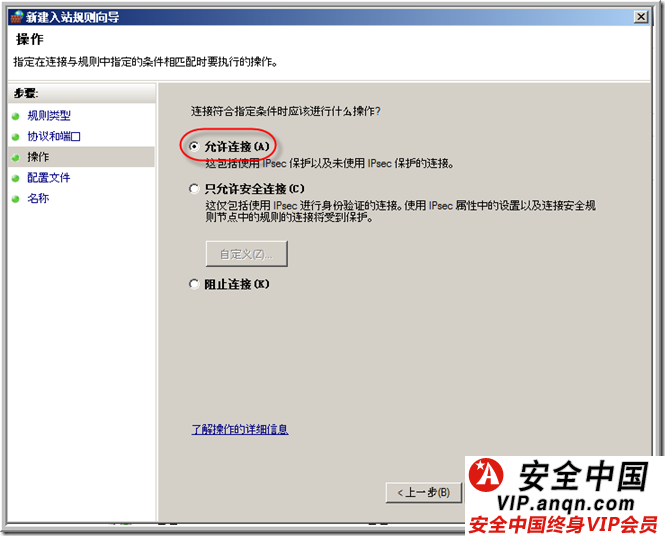

接著到了你想要執(zhí)行的動作,我們需要對外提供服務(wù)當然要 選允許啦

接下來就到了這個規(guī)則應(yīng)用到哪些位置,為了安全我只想對 域用戶提供服務(wù)那么這里我們就選域哈,根據(jù)實際情況自己選擇,(當我們的主機一接上網(wǎng)絡(luò)的時候,系統(tǒng)會自動 檢測IP地址的變化,根據(jù)這一變化這時會彈出一個窗口問你這是一個域網(wǎng)絡(luò)還是專用網(wǎng)絡(luò)或者是公用網(wǎng)絡(luò),VISTA以前的系統(tǒng)沒有這個功能哈) 根據(jù)你所處的不同環(huán)境來應(yīng)用不同規(guī)則效果當然不同凡響,人性化十足.

描述一下OK,一條規(guī)則就這樣完成了.